ランサムウェア攻撃に備えるセキュリティ点検

2023年1月17日

各企業のランサムウェア被害のニュースが報じられている昨今、「うちの会社は大丈夫なのだろうか?」と考えているものの、何から対応したら良いかわからない方も多いのではないでしょうか?

本コラムでは、公表されているランサムウェア被害状況をご紹介、そしてその被害状況を教訓として、どこから点検していくべきかをご説明します。

ランサムウェアとは

ランサムウェアは、感染したサーバやクライアントパソコンのファイルを暗号化して利用不能な状態とし、そのファイルを復旧させるために金銭(身代金)を要求するマルウェア(悪意のあるソフトウェア)の一種です。

近年、データを暗号化するだけではなく、そのデータを窃取し、窃取したデータ(ファイル)をインターネット上に公開(暴露)するという二重脅迫型のランサムウェアの被害も多くなってきています。

ランサムウェア被害の実情

多くのニュースサイトやセキュリティベンダーから被害情報が提供されておりますが、本コラムでは、警察庁から発表されている『令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について』より、ランサムウェア被害の実情をご紹介します。

引用資料:警察庁 令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について(2022/9/15掲載) [PDF]別ウィンドウで開く

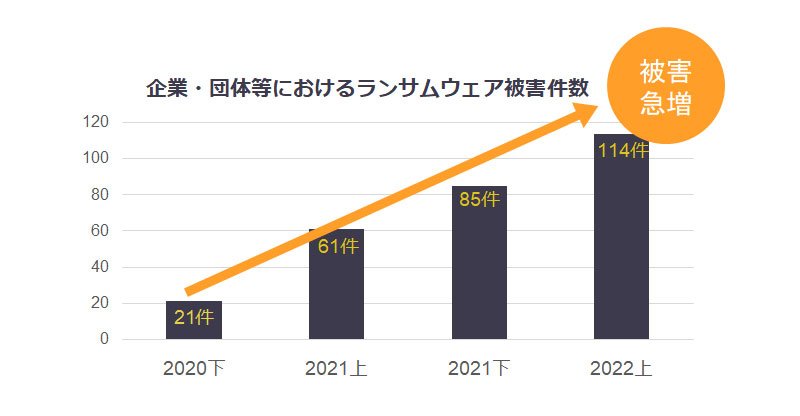

企業・団体等におけるランサムウェア被害

2022年上半期に警察庁に報告のあった被害件数は114件、前年比87%増となっており、2020年下期以降急激に件数が増加しています。警察へ届け出をしていない組織もありますので、実際にはさらに多くの被害が発生しているものと想定しており、どの組織もいつ被害にあってもおかしくない状況です。

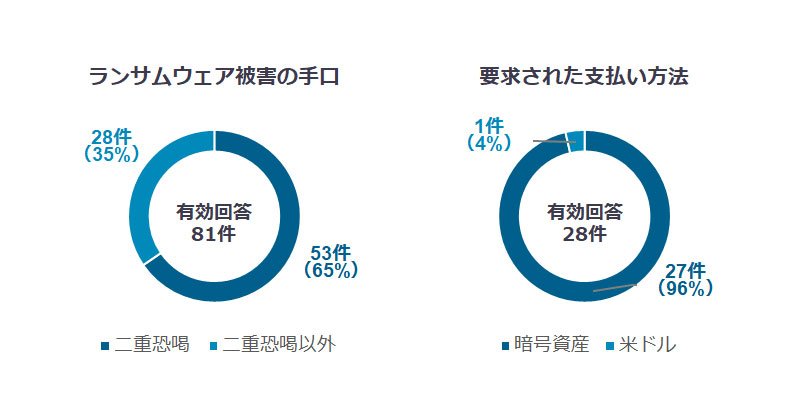

ランサムウェア被害の特徴

2022年上半期のランサムウェア被害114件のうち、手口を確認できた事案が81件あり、その中で二重脅迫型の手口による事案が53件(65%)を占めています。半数以上のケースで、データ暗号化と共に、データが窃取されている状況であり、データをバックアップしていれば対策として十分とは言えない状況になってきています。また、直接的な金銭の要求を確認できた事案は28件あり、そのうち暗号資産による支払いの要求があった事案が27件となっており、多くの事案で暗号資産での支払い要求となっています。

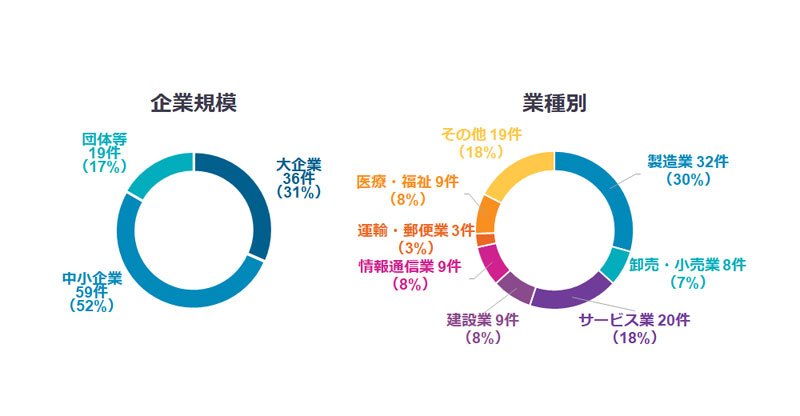

被害企業・団体等の規模 と 業種別件数

ランサムウェア被害を受けた114件の内訳を企業・団体等の規模別、業種別にみると、規模、業種を問わず、被害が発生しています。言い換えると、どんな企業や組織も攻撃の対象になり得るというのが、ランサムウェア攻撃の怖いところと言えます。

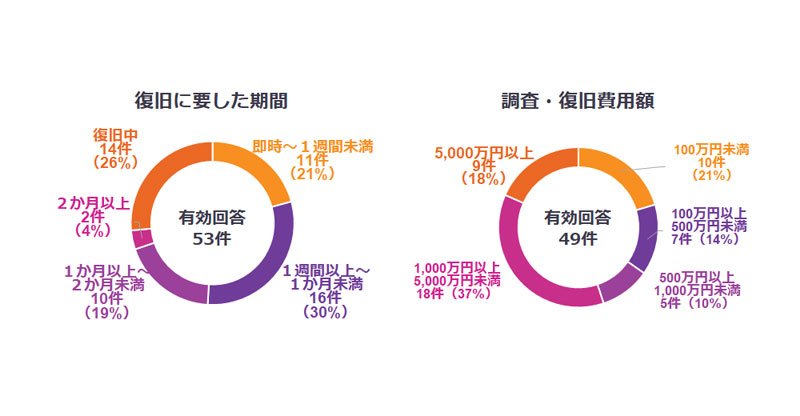

ランサムウェア被害の実態

ランサムウェア被害にあった114件のうち、被害の実態調査に対して復旧に要した期間と費用の情報が得られています。期間に関して有効回答53件の内、1か月以上の期間を要した事案が12件であり、全体の20%以上の多くのケースで、長期間の復旧作業が必要となっていることが分かります。即ち、この期間、業務が停止している状況となっているわけです。また、ランサムウェア被害に関連して要した調査・復旧費用の総額に関して49件の有効な回答があり、このうち、1,000万円以上の費用を要したものが27件で55%を占めています。この費用には、業務停止での被害金額は含まれていないため、各組織の被害金額はもっと多額になっているものと言えます。

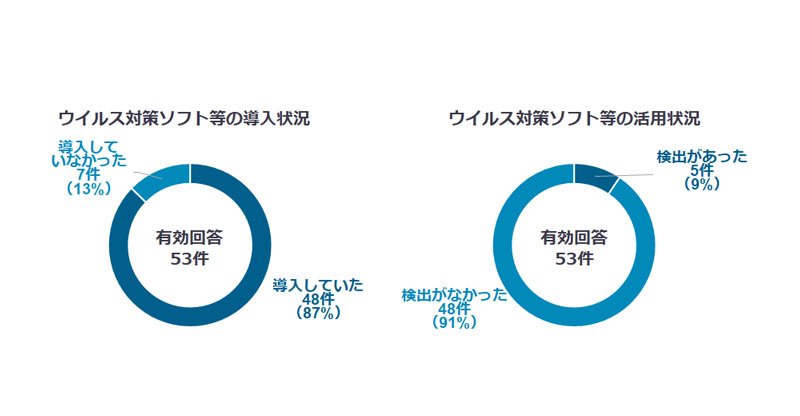

被害企業・団体等のウイルス対策ソフト等の導入・活用状況

ランサムウェア被害にあった114件のうち、ウイルス対策ソフトの導入状況と活用状況(ランサムウェアの検出有無)の情報が得られています。それぞれ有効回答53件のうち、ほとんどの企業・団体で、ウイルス対策ソフトの導入がなされていました。しかし、ランサムウェアを検出できたのは10%未満となっています。この情報からはどのようなウイルス対策ソフトを導入していたかは判断できるものではありませんが、ランサムウェアを含む高度なサイバー攻撃にも対向できる対策を検討、選択する必要があると言えます。

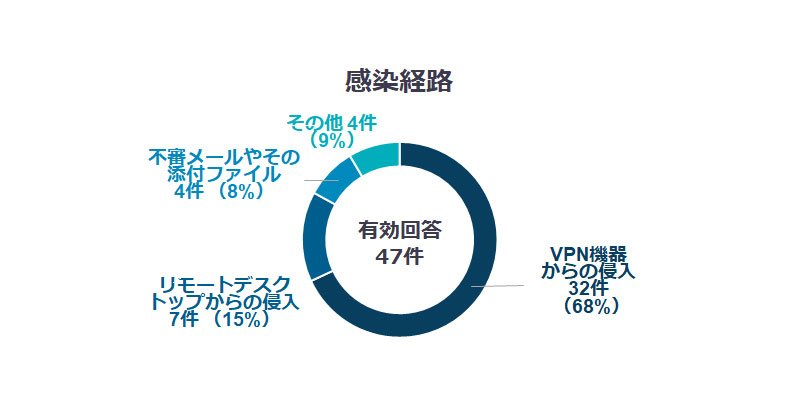

感染経路

2022年上半期のランサムウェア被害にあった114件のうち、ランサムウェアの感染経路の情報が得られています。47件の有効な回答があり、このうち、VPN機器からの侵入が32件で68%、リモートデスクトップからの侵入が7件で15%を占めており、テレワークにも利用される通信機器等の脆弱性や強度の弱い認証情報等を利用して侵入したと考えられるものが83%と大半を占めている状況です。

ランサムウェア被害の実情 まとめ

-

ランサムウェアの被害は2020年下期以降急激に件数が増加している。

-

ランサムウェア攻撃の手口として、二重脅迫型が多くなってきている。

-

企業・団体の規模や業種を問わず、被害が発生している。

-

ランサムウェア被害の復旧には1か月以上の期間を要す場合があり、多くのケースで調査や復旧に1,000万円以上の費用が掛かってしまっている。

-

ウイルス対策ソフトはほとんどの企業・団体で利用されているが、ランサムウェアの検出ができなかった例が多い。

-

感染経路は、テレワークにも利用される通信機器等の脆弱性や強度の弱い認証情報等を利用して侵入したと考えられるケースが大半を占めている。

ランサムウェアに備えるセキュリティ点検

ランサムウェア対策として、EDRやXDRなどの最新のセキュリティソリューションを導入することや、データをバックアップして暗号化に備えることが挙げられやすいものと考えられますが、ソリューション導入には相応の時間がかかり、当然コストの確保も必要不可欠なものとなり、即座に対応することが困難な場合も多いものと想定されます。

ここでは、ランサムウェア被害の実態情報から、すぐにできる または 対策しやすいランサムウェアに備えるセキュリティ点検項目、そして感染時を想定した対応策をご案内します。

ランサムウェアの感染経路を点検

ランサムウェア被害の実態情報より、『VPN機器からの侵入』と『リモートデスクトップからの侵入』が多いことが分かっています。まずは最低限、以下を点検しましょう。

-

VPN機器の脆弱性点検公表されている脆弱性によりVPNの認証を回避されログインされることを防ぐため、利用しているVPN機器に脆弱性が無いか、ファームウェアバージョンアップが実施されているかを確認しましょう。脆弱性が存在する場合は、即座に対策を実施しましょう。バージョンアップや設定変更による対策ができない場合は、その機器の利用停止も検討するべきです。

-

リモートログインの構成点検(インバウンド通信の制御)接続元の制限がなされていないリモートデスクトップ接続や公開サーバのリモートメンテナンス用の通信経路が不用意に解放されていないか確認しましょう。インターネット上への公開は必要最低限にし、接続元の制限ができない場合は、インターネットを経由したリモートデスクトップ接続の利用は停止して、セキュリティ対策が施された接続形態を検討しましょう。

-

安全なパスワードの使用点検サーバのパスワードは複雑性のある文字列が使用されているか確認しましょう。容易に想像可能な文字列や数字のみのパスワードは大変危険です。また、クラウド環境の管理コンソールへのアクセスには多要素認証を利用して強化しましょう。

-

アウトバウンド通信の制御点検サーバから(可能であればクライアントからも含む)のインターネットアクセスが必要最小限になっているか確認しましょう。インバウンド通信は制御されていても、アウトバウンド通信が制御されていない場合が多く、侵入されてしまった際に攻撃者のサーバへの接続が容易に行われてしまうケースがあります。

ランサムウェア感染にも備える点検

ランサムウェアに感染してしまった際に、被害を軽減するために、以下の確認や対応策を検討しましょう。

-

バックアップの保全状況確認ランサムウェア感染時に、バックアップファイルが暗号化されないように、バックアップデータは、他のサーバやクライアントからアクセスできないように制御されているか確認しましょう。また、保全されているバックアップファイルから、復旧手順が確立できているかも確認し、可能であれば復旧訓練を実施しましょう。

-

OSパッチの適用状況確認ランサムウェアを含むマルウェアのラテラルムーブメント(横感染)は、OSの脆弱性を悪用されるケースが多いです。OSパッチの適用状況を確認しましょう。特にActive Directoryやバックアップサーバにおいては、感染した際に被害が増大しますので、OSパッチの適用が必須であると考えます。

-

インシデント対応態勢確認万が一ランサムウェアに感染してしまった場合の、インシデント対応手順が明確になっているか確認しましょう。CSIRTなどの専門的な体制の構築でなくても、システム別に担当者や支援依頼先のシステム会社の有無、相談先など、誰が何をするのか対応手順として整理しておくだけでも復旧期間を短縮することにつながります。

ランサムウェア対策強化検討事項

ランサムウェアへの態勢をさらに強化するために、以下の対応を検討しましょう。

-

ログの取得とリアルタイム監視サーバのアクセスログやログインログを別のログサーバに転送して保存しておくことで、ログが暗号化されてしまうことを防ぎましょう。感染経路を特定することが可能となり、確実な対応策の検討が可能となります。また、リアルタイムなログ監視をすることで、不正アクセスの兆候を早期に検出し、攻撃を防ぐことが可能となります。

-

マルウェア防御システムの最新化ランサムウェア対策機能を持ったウイルス対策ソフトウェアやEDR(Endpoint Detection and Response)などの導入を検討し、マルウェア検知/防御、仮に被害を受けた場合の被害状況の完全な把握のためのシステムを最適化しましょう。また、定常的にアラートを監視することが推奨されます。

おわりに

かがでしたでしょうか。ランサムウェアに限らず、サイバー攻撃の脅威への対応策を検討する上で、被害状況や攻撃手法を認識して守るべき箇所を特定し、それぞれの状況を確認することで、脅威へのリスク軽減が可能となります。

なお、今回ご紹介させていただいた点検項目は、これですべてのランサムウェア対策となるというものではなく、主だったポイントをご紹介しているものとなりますことをご注意いただき、セキュリティ態勢強化にお役立ていただけますと幸いです。

また、セルフチェックでは正しく確認できているか不安に思われることもあると認識しておりますし、組織内に報告する上で、第三者の報告書が必要であるということもあるかと思います。

当社では、みなさまのセキュリティ強化策検討を強力にご支援するサイバーセキュリティ アセスメントサービスをご提供しております。ランサムウェア対策状況を含め、サイバー攻撃への対策状況を整理することが可能です。ご興味ございましたら、以下URLよりお気軽にご相談ください。

*記載の会社名および商品名は、各社の商標または登録商標です。